L’era del 5G: Opportunità e Rischi per la Cyber Security

Il 5G sta rivoluzionando il mondo della connettività, apportando velocità e capacità di connessione senza precedenti. Cosa significa per la sicurezza informatica 5G? Scopriamolo insieme in questo articolo dettagliato. Opportunità del 5G Il 5G, la quinta generazione delle reti di telecomunicazione, sta aprendo le porte a un mondo di possibilità inesplorate. Qui di seguito, sono delineate alcune delle principali opportunità offerte dal 5G: Velocità di Connessione Superiori Opportunità: un miglioramento significativo della velocità di connessione, consentendo download e upload quasi istantanei. Benefici per la Sicurezza Informatica: Maggiore efficienza nel trasferimento di dati critici e implementazione di aggiornamenti di sicurezza in tempo reale. Latenza Ridotta Opportunità: minore ritardo nelle comunicazioni, garantendo una connessione più fluida e reattiva. Benefici per la Sicurezza Informatica: Risposte più rapide ai potenziali problemi di sicurezza e minacce in tempo reale. Maggiore Capacità di Rete Opportunità: Capacità di gestire un maggior numero di dispositivi connessi contemporaneamente. Benefici per la Sicurezza Informatica: Possibilità di monitorare un numero maggiore di dispositivi, migliorando la sorveglianza e la protezione della rete. Supporto per l’Innovazione Tecnologica Opportunità: Stimolazione all’innovazione in settori come l’Internet delle Cose (IoT), la realtà aumentata e virtuale, e la guida autonoma. Benefici per la Sicurezza Informatica: Sviluppo di nuove tecnologie di sicurezza, inclusi sistemi avanzati di monitoraggio e protezione della rete. Flessibilità e Personalizzazione della Rete Opportunità: Capacità di creare reti virtuali private, offrendo maggiore controllo e flessibilità. Benefici per la Sicurezza Informatica: Personalizzazione della sicurezza della rete in base alle esigenze specifiche dell’azienda. Connettività Affidabile Opportunità: Fornitura di una connettività più affidabile, anche in aree remote o congestionate. Benefici per la Sicurezza Informatica: Assicurazione della continuità delle operazioni di sicurezza e monitoraggio senza interruzioni. Abilitazione delle città intelligenti e delle reti intelligenti Opportunità: Supporto allo sviluppo di città intelligenti e reti energetiche. Benefici per la Sicurezza Informatica: Miglioramento della sicurezza attraverso il monitoraggio e la gestione avanzata delle infrastrutture critiche. Leggi anche: La Cyber Security nelle Smart City: Difendere l’Infrastruttura Urbana del Futuro Rischi del 5G per la Sicurezza Informatica L’implementazione del 5G porta con sé una serie di vantaggi, ma è fondamentale non sottovalutare i rischi inerenti alla sicurezza informatica. Ecco alcuni dei principali pericoli che la nuova generazione di rete potrebbe comportare: Dispositivo dei Dispositivi Connessi Rischio: Il 5G facilita la connessione di un numero molto maggiore di dispositivi, creando una maggiore superficie d’attacco per i malintenzionati. Implicazioni per la sicurezza: Necessità di monitorare e gestire un numero molto più ampio di dispositivi per prevenire potenziali brecci di sicurezza. Complessità della Rete: Rischio: La rete 5G è intrinsecamente più complessa rispetto alle versioni precedenti, rendendo più difficile identificare e mitigare le vulnerabilità. Implicazioni per la Sicurezza: Sono essenziali strumenti avanzati per la gestione e il monitoraggio della sicurezza della rete. Minacce alla Privacy Rischio: L’interconnessione di una vasta gamma di dispositivi potrebbe esporre una maggiore quantità di dati sensibili. Implicazioni per la sicurezza: importanza di rafforzare le misure di protezione dei dati e della privacy. Attacchi Mirati Rischio: con la maggiore velocità e capacità, gli attacchi informatici potrebbero diventare più frequenti e devastanti. Implicazioni per la Sicurezza: Necessità di sviluppare strategie proattive per la difesa da attacchi mirati e avanzati. Sicurezza delle Infrastrutture Critiche Rischio: Le infrastrutture critiche, come le reti energetiche ei sistemi di trasporto, sono più esposte a potenziali attacchi. Implicazioni per la sicurezza: sono vitali robuste misure di sicurezza per proteggere le infrastrutture vitali da implementare. Norme di sicurezza non uniformi Rischio: La mancanza di standard di sicurezza uniformi e consolidati per il 5G può creare punti deboli nella rete. Implicazioni per la Sicurezza: L’adozione di standard internazionali di sicurezza e best practices è fondamentale per mitigare i rischi. Sicurezza del software Rischio: Il 5G dipende fortemente dal software, che può essere soggetto a bug e vulnerabilità. Implicazioni per la sicurezza: È essenziale assicurarsi che il software utilizzato sia aggiornato e protetto da possibili minacce. Leggi Anche: Sicurezza Informatica IoT: Strategie e Dispositivi per Garantire la Protezione dei Dispositivi Connessi Vieni a proteggere la tua azienda nell’era del 5G Nell’era del 5G,come avrai capito, la protezione della tua azienda è più cruciale che mai. Di seguito le modalità chiave per proteggerti in questo nuovo panorama tecnologico. Valutazione e Analisi dei Rischi Obiettivo: identificare e analizzare i potenziali rischi per la sicurezza che la tua azienda potrebbe affrontare nell’ambito del 5G. Azione: realizzare un’analisi approfondita delle vulnerabilità e implementare un piano robusto per mitigare i rischi. Formazione del Personale Obiettivo: Assicurati che i tuoi dipendenti siano informati e preparati a gestire le sfide della sicurezza nell’era del 5G. Azione: Organizza sessioni di formazione regolare per aggiornare il team sulle ultime minacce e sulle best practices di sicurezza. Tecnologie di Sicurezza Avanzate Obiettivo: utilizzare tecnologie di sicurezza di punta per proteggere la tua azienda dalle minacce emergenti. Azione: Investire in soluzioni di sicurezza all’avanguardia, come firewall avanzati, sistemi di rilevamento delle intrusioni e software antivirus di nuova generazione. Monitoraggio continuo Obiettivo: Garantire un monitoraggio costante delle infrastrutture di rete per rilevare e rispondere tempestivamente a eventuali violazioni della sicurezza. Azione: Implementare un sistema di monitoraggio proattivo della sicurezza della rete e dei dati. Piano di risposta agli incidenti Obiettivo: essere pronti a rispondere efficacemente in caso di violazione della sicurezza o di altri incidenti relativi alla sicurezza informatica. Azione: Sviluppa e testa un piano di risposta agli incidenti completo per assicurare una reazione tempestiva e organizzata in caso di problemi di sicurezza. Conformità agli standard di sicurezza: Obiettivo: Assicurati che la tua azienda aderisce agli standard di sicurezza internazionali per il 5G. Azione: effettuare controlli regolari per garantire la conformità agli standard e aggiornare le politiche di sicurezza di conseguenza. Partenariato Strategico: Obiettivo: Collaborare con esperti del settore per rafforzare la sicurezza della tua azienda nell’era del 5G. Azione: Stabilisci partnership con aziende leader nel campo della sicurezza informatica per accedere a competenze e risorse specializzate. Conclusioni Proteggere la tua azienda nell’era del 5G non è un compito da poco, ma con un approccio strategico e proattivo, è possibile navigare in questo

Cyber Security nel Settore Finanziario

Con il costante avanzamento della tecnologia, l’importanza della Cyber Security nel settore finanziario è diventata sempre più cruciale per proteggere tali dati da minacce e attacchi informatici. Il settore finanziario è uno dei più delicati e sensibili in termini di gestione delle informazioni, poiché tratta dati finanziari, personali e aziendali altamente confidenziali. In questo articolo, esploreremo le ragioni per cui la Cyber Security è essenziale in questo ambito, cosa può accadere se i dati vengono violati e le normative in vigore che regolano la sicurezza delle informazioni finanziarie. Perché è Utile la Cyber Security nel Settore Finanziario La Cyber Security è fondamentale nel settore finanziario per diversi motivi: Protezione dei Dati Sensibili: Banche, istituti di credito e altre istituzioni finanziarie trattano con una vasta quantità di dati personali e finanziari dei propri clienti. La Cyber Security aiuta a proteggere queste informazioni da attacchi informatici che potrebbero compromettere la privacy dei clienti e causare danni finanziari considerevoli. Prevenzione delle Frodi Finanziarie: Le truffe finanziarie sono sempre più sofisticate e possono causare perdite di denaro considerevoli. La Cyber Security aiuta a individuare e prevenire attività sospette o frodi finanziarie, riducendo così il rischio di perdite finanziarie per le istituzioni finanziarie e i loro clienti. Preservazione della Reputazione: Una violazione della sicurezza dei dati nel settore finanziario può danneggiare gravemente la reputazione di un’istituzione. Investire nella Cyber Security può aiutare a mantenere la fiducia dei clienti e l’integrità dell’azienda. Cosa Può Accadere se i Dati Vengono Violati Le conseguenze di una violazione della sicurezza dei dati nel settore finanziario possono essere gravi: Furto di Identità: I dati personali degli utenti possono essere utilizzati per il furto di identità, causando danni finanziari e danneggiando la reputazione dei clienti. Furti Finanziari: I criminali informatici possono accedere ai conti finanziari dei clienti e trasferire fondi illecitamente. Perdita di Fiducia dei Clienti: Una violazione della sicurezza può far perdere la fiducia dei clienti nell’istituzione finanziaria, portando a una possibile diminuzione del numero di clienti e delle entrate. Sanzioni Legali: In alcuni casi, le istituzioni finanziarie possono affrontare azioni legali o sanzioni da parte delle autorità di regolamentazione se non riescono a proteggere adeguatamente i dati dei clienti. Normativa in Vigore Per garantire un’adeguata Cyber Security nel settore finanziario, esistono diverse normative in vigore, tra cui: Regolamento Generale sulla Protezione dei Dati (GDPR): Si applica a tutte le istituzioni finanziarie che trattano dati personali di cittadini dell’Unione Europea e impone standard rigorosi per la protezione e la gestione dei dati personali. Direttiva NIS (Network and Information Systems Directive): Questa normativa riguarda la sicurezza delle reti e dei sistemi informativi e impone alle istituzioni finanziarie di garantire un elevato livello di sicurezza delle informazioni. Altre Normative Settoriali: A seconda del paese e delle specifiche del settore finanziario, possono esserci altre normative specifiche sulla sicurezza informatica da seguire. Attacco Hacker alla Banca Centrale del Bangadlesh Un caso realmente accaduto di un attacco hacker al settore finanziario riguarda la Banca Centrale del Bangladesh. Nel febbraio 2016, un gruppo di hacker ha orchestrato un sofisticato attacco informatico contro la banca attraverso un malware che si è infiltrato nel sistema SWIFT (Society for Worldwide Interbank Financial Telecommunication), una rete globale utilizzata per comunicare e trasferire fondi tra le istituzioni finanziarie. Gli hacker hanno utilizzato il malware per manipolare i dati delle transazioni e inviare istruzioni di trasferimento di fondi a diversi conti internazionali. Ecco un resoconto dei danni subiti: Importo rubato: Circa 101 milioni di dollari statunitensi. Modalità dell’attacco: Gli hacker hanno utilizzato un sofisticato malware per inserirsi nel sistema SWIFT (Society for Worldwide Interbank Financial Telecommunication) della banca, consentendo loro di emettere ordini di trasferimento finti e rubare i fondi. Tentativi falliti: Gli hacker hanno tentato di rubare ulteriori 850 milioni di dollari, ma la maggior parte di questi tentativi è stata intercettata e bloccata dalle banche coinvolte. Coinvolgimento internazionale: Il denaro rubato è stato trasferito in diverse banche internazionali, comprese banche nelle Filippine e negli Stati Uniti, rendendo l’indagine molto complessa. Conseguenze diplomatiche: L’attacco ha creato tensioni diplomatiche tra Bangladesh e Filippine, in quanto il denaro rubato è stato dirottato verso banche nelle Filippine. La Banca Centrale del Bangladesh ha subito ingenti perdite a causa di questo attacco e ha dovuto affrontare una lunga e complicata indagine per identificare gli autori. Leggi anche: Attacchi Hacker Famosi: Heartland Payments Sistem Attacco Hacker a Equifax Un altro caso di attacco hacker nel settore finanziario è avvenuto nel 2017, coinvolgendo Equifax, una delle principali agenzie di report creditizi negli Stati Uniti. In questo attacco, gli hacker hanno sfruttato una vulnerabilità nel software del sito web di Equifax per accedere illegalmente a oltre 147 milioni di record personali, tra cui informazioni sensibili come nomi, indirizzi, numeri di previdenza sociale e numeri di carte di credito. L’attacco è stato scoperto solo dopo diverse settimane, durante le quali i dati rubati sono stati potenzialmente utilizzati per scopi fraudolenti. Questo attacco ha avuto un impatto significativo sulla reputazione di Equifax e ha generato una serie di azioni legali da parte di clienti e regolatori. Di seguito un resoconto dei danni subiti: Persone colpite: Circa 147 milioni di persone hanno subito la violazione dei loro dati personali. Questi dati includevano informazioni sensibili come nomi, numeri di previdenza sociale, date di nascita, indirizzi e in alcuni casi anche numeri di carta di credito. Tempistica: L’attacco è stato scoperto da Equifax nel luglio 2017, ma l’accesso non autorizzato ai dati era avvenuto già a partire da maggio dello stesso anno. Questo ha lasciato ampio spazio agli hacker per accedere e copiare i dati sensibili per diversi mesi senza essere rilevati. Impatto finanziario: L’attacco ha avuto un notevole impatto finanziario su Equifax. L’azienda ha dovuto affrontare diverse cause legali e ha pagato miliardi di dollari in risarcimenti e multe. Reputazione dell’azienda: L’attacco ha avuto gravi conseguenze sulla reputazione di Equifax. L’azienda ha ricevuto pesanti critiche per la gestione dell’incidente e per il ritardo nel divulgare l’attacco ai clienti e al pubblico. Cambiamenti normativi: L’attacco ha portato a una maggiore attenzione sulla

Sicurezza del Sito Web: Misure per Proteggersi dagli Attacchi Hacker

La sicurezza del sito web è una delle priorità assolute per qualsiasi proprietario di un sito, sia esso personale o aziendale. Gli attacchi hacker sono sempre più sofisticati e possono causare danni gravi ai dati e alla reputazione online. Per proteggere il proprio sito web da potenziali minacce, è fondamentale adottare misure preventive efficaci. In questo articolo, esploreremo alcune delle migliori strategie di sicurezza per proteggere il tuo sito web e mantenere i dati dei visitatori al sicuro da attacchi informatici. Utilizza un Certificato SSL L’implementazione di un certificato SSL (Secure Socket Layer) è il primo passo per garantire la sicurezza del tuo sito web. Il certificato SSL (Secure Socket Layer) protegge la connessione tra il browser dell’utente e il sito web, garantendo che i dati siano crittografati e al sicuro da accessi non autorizzati. Altre misure di sicurezza, come firewall e software antivirus, si concentrano sulla protezione dell’intera infrastruttura del sito contro minacce informatiche esterne, come malware e attacchi DDoS. Mentre il certificato SSL si occupa della sicurezza delle comunicazioni tra il visitatore e il sito, le altre misure proteggono l’intero ambiente del sito dagli attacchi. Aggiorna Costantemente il Software La prevenzione di attacchi hacker è essenziale per la sicurezza del sito web, tutelarsi da possibili minacce e intrusioni. Mantenendo il sito aggiornato, è possibile ridurre significativamente i rischi legati alla sicurezza informatica. Ecco alcuni motivi per cui gli aggiornamenti regolari aiutano a prevenire gli attacchi hacker: Correzione di Vulnerabilità: Gli hacker spesso sfruttano falle nel software obsoleto per infiltrarsi nei siti web. Gli aggiornamenti del software, inclusi il sistema operativo, i plugin e i framework, correggono queste vulnerabilità note, rendendo il sito meno suscettibile agli attacchi. Patch di Sicurezza: Le nuove versioni dei software contengono patch di sicurezza che proteggono il sito da nuove minacce o tecniche di attacco emergenti. Rimozione di Backdoor: Le versioni obsolete del software possono lasciare backdoor aperti per gli hacker, permettendo loro di accedere al sito e comprometterlo. Gli aggiornamenti eliminano queste potenziali vie d’accesso. Protezione dai Malware: Gli hacker spesso utilizzano malware per danneggiare i siti web o rubare dati sensibili. Gli aggiornamenti aiutano a proteggere il sito da queste minacce e a garantire un ambiente sicuro per gli utenti. Mantenimento delle Politiche di Sicurezza: Gli aggiornamenti possono garantire che il sito sia conforme alle politiche di sicurezza e standard di settore, riducendo il rischio di violazioni e sanzioni. Leggi anche: Come Scegliere il Giusto Sistema di Protezione per la Tua Azienda Utilizza Password Forti e Autenticazione a Due Fattori Le password deboli rappresentano un punto vulnerabile per i siti web. Utilizza password lunghe e complesse, contenenti lettere maiuscole e minuscole, numeri e caratteri speciali. Molto importante è considerare l’utilizzo dell’autenticazione a due fattori per aggiungere un ulteriore livello di sicurezza.: è un metodo di sicurezza informatica che richiede due diversi elementi per verificare l’identità di un utente. Invece di affidarsi a una singola password, la 2FA richiede un secondo “fattore” che può essere qualcosa di diverso, come un codice generato da un’applicazione sul telefono dell’utente, un messaggio di testo contenente un codice di verifica o l’utilizzo di un dispositivo biometrico come il riconoscimento dell’impronta digitale. Il vantaggio principale dell’autenticazione a due fattori è che rende più difficile per gli hacker accedere ai conti degli utenti anche se riescono a scoprire la password. Infatti, anche se un malintenzionato riuscisse ad ottenere la password dell’utente, avrebbe comunque bisogno dell’altro fattore (come il codice inviato sul telefono dell’utente) per accedere al conto (nel caso di un sito di un istituto di credito). Ciò rende i tentativi di accesso non autorizzati molto più complessi e riduce notevolmente i rischi di compromissione dei dati e delle informazioni personali. Monitora e Registra gli Accessi Implementa un sistema di monitoraggio degli accessi al tuo sito web e registra le attività degli utenti. In questo modo, potrai individuare comportamenti sospetti o accessi non autorizzati e intervenire tempestivamente. Un efficace strumento per monitorare gli accessi al sito web è un “Web Application Firewall” (WAF). Il WAF funziona come uno scudo protettivo tra il sito web e gli utenti, filtrando il traffico in entrata e identificando e bloccando eventuali attacchi informatici, come tentativi di hacking o intrusioni. Questo strumento aiuta a proteggere il sito web da minacce comuni, come attacchi di injection SQL, cross-site scripting (XSS) e altre vulnerabilità note. Inoltre, un buon WAF offre funzionalità di monitoraggio e reporting per tenere traccia degli accessi al sito e rilevare eventuali comportamenti sospetti o anomali. Leggi anche: Sicurezza Informatica e Attacchi Ransomware: Cosa Sono, Tipologie e Come Difendersi Proteggi da Attacchi DDoS Gli attacchi DDoS (Distributed Denial of Service) possono causare il blocco del tuo sito web sovraccaricandolo con un eccessivo flusso di traffico, e sono utili sistemi di protezione DDoS per mitigare gli effetti di tali attacchi. Una soluzione comune per proteggere un sito web da attacchi DDoS (Distributed Denial of Service) è utilizzare un servizio di mitigazione DDoS fornito da un provider di sicurezza o una società specializzata. Questi servizi di mitigazione DDoS monitorano costantemente il traffico in entrata e utilizzano avanzate tecnologie di filtraggio per rilevare e bloccare i pacchetti di attacco, consentendo solo il traffico legittimo a raggiungere il sito web. Inoltre, utilizzano infrastrutture distribuite in tutto il mondo per garantire la continuità del servizio anche durante attacchi DDoS massicci. Questo aiuta a mantenere il sito web disponibile e a proteggerlo dai temuti attacchi DDoS. Effettua Backup Regolari Fai regolarmente il backup del tuo sito web per assicurarti di avere una copia di sicurezza dei dati in caso di attacco o guasto del sito. Conserva i backup in un luogo sicuro, separato dal server del sito. Il periodo di tempo in cui andrebbe fatto un backup dei dati del sito web dipende dalla frequenza con cui il sito viene aggiornato e dalla criticità dei dati. Tuttavia, in linea generale, è consigliabile effettuare backup regolari, almeno una volta al giorno o più frequentemente in caso di attività molto dinamiche o aggiornamenti frequenti. Mantenere copie regolari dei dati

Attacchi Hacker famosi: Heartland Payment System

Tra gli attacchi hacker famosi che hanno segnato la storia della cybersecurity, l’incidente di Heartland Payment Systems nel 2008 occupa un posto di rilievo. Questo furto di dati di carte di credito ha scosso l’intero settore della sicurezza informatica, portando a una profonda revisione dei metodi di protezione dei dati. L’Attacco Hacker alla Heartland Payment Systems Heartland Payment Systems non era semplicemente un’azienda qualunque, ma uno dei giganti nel settore dell’elaborazione dei pagamenti negli Stati Uniti. Questa azienda gestiva i dati di pagamento per una vasta gamma di aziende, dal settore retail alla ristorazione, dall’istruzione alle organizzazioni senza scopo di lucro. La sua posizione unica come gateway tra i consumatori e le aziende ha richiesto una quantità enorme di dati sensibili, principalmente informazioni sulle carte di credito e di debito. La mole di dati che l’azienda gestiva quotidianamente la rendeva un obiettivo attraente per gli hacker. Dopotutto, le informazioni di pagamento sono tra i dati più preziosi che si possano rubare in quanto possono essere utilizzate per effettuare acquisti fraudolenti o essere vendute sul mercato nero. In termini di dati specifici, Heartland gestiva i numeri di carte di credito e di debito, le date di scadenza delle carte e, in alcuni casi, anche i nomi dei titolari. Queste informazioni, se cadute nelle mani sbagliate, potevano causare danni significativi ai consumatori, come il furto d’identità e le frodi finanziarie. Inoltre, Heartland gestiva anche le transazioni finanziarie tra le aziende e le loro banche, rendendo ancora più preziosi i dati che deteneva. Il ruolo di Heartland nel settore dei pagamenti e il tipo di dati che gestiva hanno portato ad un livello di responsabilità estremamente elevato in termini di protezione dei dati. L’attacco hacker che ha subito ha esposto gravi debolezze nei suoi sistemi di sicurezza, mettendo a rischio non solo la propria reputazione ma anche la sicurezza finanziaria di milioni di persone. Leggi anche: Sicurezza informatica e attacchi ransomware: cosa sono, tipologie e come difendersi La Metodologia dell’Attacco alla Heartland Payment Systems Il modo in cui gli hacker hanno perpetrato l’attacco alla Heartland Payment Systems è un esempio classico di un attacco di tipo SQL Injection, una delle tecniche di hacking più comuni e pericolose. Gli hacker hanno identificato un punto di vulnerabilità nel sistema di sicurezza di Heartland: il suo sistema di database. I database di Heartland erano gestiti attraverso il linguaggio di programmazione SQL, che è molto comune nel mondo dell’IT. Gli hacker hanno sfruttato questa vulnerabilità attraverso una serie di attacchi di SQL Injection, che hanno permesso loro di infiltrarsi nel database di Heartland. Un attacco di SQL Injection implica l’inserimento di codice SQL malevolo in un campo di input o in una stringa di query. Se il sistema non è adeguatamente protetto, questo codice malevolo può essere eseguito, permettendo all’hacker di manipolare il database a suo piacimento. Nel caso di Heartland, gli hacker hanno utilizzato l’SQL Injection per acquisire un accesso non autorizzato ai database dell’azienda. Una volta ottenuto l’accesso, hanno installato malware che hanno catturato i dati sensibili relativi alle transazioni di pagamento. Questi dati sono stati poi trasmessi a server esterni controllati dagli hacker. La sofisticatezza di questo attacco risiede nella sua semplicità e nel suo potenziale di danneggiamento. Gli hacker non hanno dovuto violare una serie di misure di sicurezza complesse: hanno semplicemente identificato una singola vulnerabilità e l’hanno sfruttata in modo efficace. Questo attacco evidenzia quanto sia importante avere un’approfondita comprensione dei potenziali punti deboli del proprio sistema di sicurezza e implementare adeguate misure di prevenzione. Le Conseguenze dell’Attacco Le ripercussioni dell’attacco hacker subito da Heartland Payment Systems sono state devastanti, sia dal punto di vista finanziario che di reputazione, e ci offrono un esempio concreto del danno potenziale che un simile incidente può causare. Perdita Finanziaria Diretta: La perdita finanziaria immediata fu enorme. Secondo le stime, i costi diretti sostenuti da Heartland per risolvere i problemi legati alla violazione dei dati ammontavano a circa 140 milioni di dollari. Questi costi comprendevano la necessità di notificare la violazione ai clienti, il monitoraggio del credito, le spese legali, le multe e le sanzioni. Riparazione del Sistema di Sicurezza: Heartland ha dovuto investire in modo significativo per rafforzare il proprio sistema di sicurezza dopo l’attacco. Questo includeva l’aggiornamento delle sue infrastrutture, l’implementazione di nuove tecnologie di sicurezza e l’assunzione di personale addizionale specializzato in sicurezza informatica. Danni alla Reputazione: La violazione ha avuto un impatto significativo sulla reputazione di Heartland. I clienti e i partner commerciali potrebbero aver perso la fiducia nell’azienda dopo che i loro dati sensibili erano stati compromessi. Questa perdita di fiducia può avere effetti duraturi, portando alla perdita di clienti e a difficoltà nel procurarsi nuovi affari. Impatto sul Valore delle Azioni: Le azioni di Heartland hanno subito una forte diminuzione a seguito dell’annuncio dell’attacco. Molti investitori hanno venduto le loro azioni, temendo l’impatto a lungo termine dell’attacco sulla salute finanziaria dell’azienda. Costi Legali a Lungo Termine: Infine, Heartland ha dovuto affrontare una serie di cause legali a seguito dell’attacco. Questi costi legali possono estendersi per anni dopo l’evento iniziale, aumentando ulteriormente il costo totale dell’attacco. Conclusione Gli attacchi hacker famosi come quello subito da Heartland Payment Systems rappresentano una minaccia costante nel mondo digitale di oggi. Tuttavia, possono anche servire come catalizzatori per un cambiamento positivo nel settore della sicurezza informatica. L’esperienza di Heartland ci mostra che è possibile apprendere da questi incidenti e utilizzare queste lezioni per costruire sistemi più sicuri e resilienti. Contattaci per un consulenza gratuita e mettere al sicuro i tuoi dati Alessio

Come scegliere il giusto sistema di protezione per la tua azienda

La sicurezza delle informazioni è un pilastro fondamentale nel mondo digitalizzato di oggi. Scegliere il sistema di protezione giusto per la tua azienda è una decisione cruciale. Questa guida ti fornirà punti chiave per guidare la tua scelta. Conoscere le tue esigenze Prima di scegliere un sistema di protezione, dovresti fare un inventario delle tue esigenze specifiche in termini di cybersecurity. Ogni azienda ha delle esigenze uniche che determineranno quale tipo di sistema di protezione sarà il più efficace. Ecco alcuni punti da considerare: Tipo di dati da proteggere: La natura dei dati che devi proteggere influenzerà il tipo di sistema di protezione di cui hai bisogno. Ad esempio, se sei un ospedale, hai una grande quantità di dati sensibili dei pazienti, che includono informazioni sanitarie protette (PHI). Questi dati richiedono un livello di protezione molto elevato, e la non conformità può portare a pesanti sanzioni legali. Regolamenti di conformità: In base al tipo di dati che gestisci e alla tua ubicazione, potresti dover rispettare determinati standard di conformità. Assicurati che il sistema di protezione scelto ti aiuti a rispettare questi standard. Budget: Quanto sei disposto a spendere per la protezione dei dati influenzerà le opzioni di sistema di protezione disponibili per te. Dimensione dell’azienda: La dimensione della tua azienda influenzerà il tipo e la scala del sistema di protezione di cui hai bisogno. Capacità interne: Quanto personale IT hai a disposizione per gestire il sistema di protezione? Il tuo team ha le competenze necessarie per gestirlo o avrai bisogno di formazione o supporto esterno? Fare un inventario delle tue esigenze ti aiuterà a scegliere un sistema di protezione che sarà efficace per la tua azienda. Ricorda, un sistema di protezione non è una taglia unica per tutti, ma deve essere personalizzato per le tue esigenze specifiche. Leggi anche: Le 4 tecnologie fondamentali per la sicurezza informatica Valutare le opzioni disponibili Una volta identificate le esigenze, il passo successivo è valutare le opzioni disponibili. Questo comprende: Software di protezione: Quali sono i migliori software di protezione che soddisfano le tue esigenze? Hardware: Ci sono dispositivi di hardware specifici che la tua azienda dovrebbe considerare? Servizi gestiti: Potrebbe essere utile affidare la gestione della sicurezza a un fornitore esterno? Formazione del personale: Quanto è importante formare il personale sull’importanza della sicurezza e sulle migliori pratiche? Scegliere un fornitore affidabile Scegliere un fornitore affidabile è un passo cruciale. Considera i seguenti punti: Reputazione: Il fornitore ha una solida reputazione nel settore della sicurezza informatica? Referenze: Il fornitore può fornire referenze di clienti soddisfatti? Certificazioni: Il fornitore detiene certificazioni rilevanti nel campo della sicurezza informatica? Considerare il costo Il costo è sempre un fattore importante, ma non dovrebbe essere l’unico criterio di scelta: Valore per il denaro: Non guardare solo al prezzo, ma considera il valore che otterrai per i tuoi soldi. Investimento a lungo termine: Ricorda, la sicurezza non è un costo, ma un investimento nel futuro della tua azienda. Futuro e Scalabilità La cybersecurity non è un aspetto statico del tuo business. È in continua evoluzione, e la tua azienda dovrebbe essere pronta a evolvere con esso. Ecco alcuni punti fondamentali da considerare: Adattabilità alle nuove minacce: Il panorama delle minacce informatiche è in continua evoluzione. Le minacce di ieri potrebbero non essere le stesse di domani. Il tuo sistema di protezione dovrebbe essere in grado di adattarsi a queste nuove sfide. Scalabilità: Con la crescita della tua azienda, il volume di dati da proteggere aumenterà probabilmente. Il tuo sistema di protezione dovrebbe essere in grado di gestire un aumento del volume senza compromettere l’efficienza. Innovazione e aggiornamento: Il fornitore del sistema di protezione dovrebbe avere un record comprovato di innovazione e aggiornamenti costanti del prodotto per far fronte alle nuove minacce. Formazione continua: L’implementazione del sistema di protezione è solo l’inizio. I tuoi dipendenti dovrebbero essere formati continuamente per comprendere le nuove minacce e come utilizzare efficacemente il sistema di protezione per contrastarle. Un caso di studio: L’attacco a Equifax Equifax, una delle più grandi agenzie di riferimento del credito negli Stati Uniti, ha subito una delle più grandi violazioni di dati nella storia recente. Nel 2017, i criminali informatici hanno sfruttato una vulnerabilità del software su uno dei siti web di Equifax per accedere a dati sensibili. A causa di questa falla di sicurezza, sono stati esposti i nomi, i numeri della previdenza sociale, le date di nascita, gli indirizzi e, in alcuni casi, i numeri di patente di guida di circa 147 milioni di persone. L’attacco a Equifax dimostra quanto sia importante la cyber security per ogni azienda. Nonostante Equifax fosse una grande azienda con risorse significative, non ha adeguatamente investito nella protezione dei dati dei clienti, e ne ha pagato il prezzo. La società ha subito un danno alla reputazione, ha perso la fiducia dei clienti e ha dovuto pagare miliardi di dollari in sanzioni legali e risarcimenti. Il caso Equifax è un esempio lampante del perché ogni azienda, indipendentemente dalle sue dimensioni o dal settore in cui opera, deve prendere sul serio la protezione dei dati. Scegliere un sistema di protezione robusto non è solo una buona pratica aziendale, ma è fondamentale per prevenire costose violazioni dei dati e proteggere la fiducia dei clienti. Conclusione Scegliere il sistema di protezione giusto per la tua azienda può sembrare un compito arduo, ma affidandoti a esperti del settore puoi trovare la soluzione migliore per le caratteristiche della tua azienda. Ricorda che la protezione dei dati dei tuoi clienti è un dovere, e al tempo stesso una prova della tua serietà. Contattaci per una consulenza gratuita Alessio

Perché la Cybersecurity è cruciale per i professionisti del settore medico

La digitalizzazione ha trasformato il settore medico, da telemedicina alla gestione elettronica dei record medici, ampliando le possibilità di cura e facilitando il lavoro dei professionisti sanitari. Tuttavia, questa evoluzione ha portato con sé nuove sfide in termini di protezione dei dati sensibili dei pazienti. Se sei un dottore capirai bene quanto i dati dei tuoi assistiti siano preziosi e delicati, motivo per cui la cyber security nel settore medico sia diventata così vitale. Il valore dei dati dei pazienti in un mondo sempre più digitalizzato, i dati sono diventati una delle risorse più preziose. Nel settore sanitario, i dati dei pazienti assumono un’importanza ancora più cruciale. Essi non solo permettono ai medici e agli operatori sanitari di fornire cure personalizzate, ma possono anche essere utilizzati per la ricerca medica, migliorando le cure e i trattamenti disponibili. I dati dei pazienti possono includere una gamma di informazioni, tra cui dettagli demografici, storie cliniche, risultati di laboratorio, immagini mediche e molto altro. Queste informazioni sono essenziali per fornire un quadro completo della salute di un individuo e per informare le decisioni di trattamento. Ma il valore dei dati dei pazienti non si ferma qui. Nel contesto della ricerca medica, questi dati possono essere utilizzati per identificare i modelli, per sviluppare nuove terapie e per guidare le politiche di salute pubblica. L’uso responsabile e sicuro di questi dati ha il potenziale di trasformare la sanità e di migliorare la salute di intere comunità. Tuttavia, a causa del loro valore, i dati dei pazienti sono anche un obiettivo primario per i cybercriminali. Le informazioni sanitarie personali possono essere vendute sul mercato nero, utilizzate per la frode assicurativa o per ottenere medicinali da rivendere. Inoltre, le informazioni personali e identificabili possono essere utilizzate per il furto di identità. Pertanto, proteggere i dati dei pazienti da accessi non autorizzati non è solo un obbligo legale per i professionisti del settore sanitario, ma una questione di fiducia fondamentale tra medici e pazienti. I pazienti confidano nelle strutture sanitarie con le loro informazioni più private e sensibili, e aspettano che queste informazioni vengano protette in maniera adeguata. La perdita di tale fiducia può avere conseguenze disastrose, sia per l’immagine dell’istituzione sanitaria, sia per la relazione con i pazienti. Cybersecurity nel settore medico come strumento di prevenzione La sicurezza informatica non è più un optional per le strutture sanitarie. Il modo più efficace per proteggere i dati dei pazienti è prevenire le violazioni dei dati prima che si verifichino. Ecco perché la cybersecurity è una parte indispensabile dell’operatività in ambito sanitario. Investire nella cybersecurity non è solo una questione di conformità alla legge o di evitare le sanzioni – è un passo essenziale per proteggere i pazienti e garantire la fiducia nel sistema sanitario. In termini pratici, la prevenzione attraverso la cybersecurity può assumere molte forme. Per cominciare, è fondamentale avere una solida politica di sicurezza informatica. Questo include l’implementazione di controlli tecnologici, come la crittografia, l’autenticazione a due fattori e il backup dei dati. Tuttavia, la tecnologia da sola non è sufficiente – anche i processi organizzativi e il comportamento umano svolgono un ruolo cruciale. Infatti, molte violazioni dei dati sono il risultato di errori umani, come la condivisione involontaria di informazioni sensibili o l’apertura di e-mail di phishing. Ecco perché la formazione dei dipendenti è un elemento fondamentale della prevenzione della cybersecurity. Tutti i dipendenti, dai medici al personale amministrativo, dovrebbero essere formati sulle minacce alla sicurezza dei dati e su come evitare comportamenti rischiosi. Inoltre, è importante svolgere regolari audit di sicurezza e test di penetrazione per identificare eventuali vulnerabilità nel sistema e correggerle prima che possano essere sfruttate dai cybercriminali. Anche un piano di risposta agli incidenti è fondamentale: nel caso in cui una violazione dei dati dovesse verificarsi, è necessario avere un piano in atto per limitare il danno, notificare le autorità competenti e informare i pazienti in modo tempestivo. La prevenzione della cybersecurity non è un’operazione una tantum, ma un processo continuo di valutazione e miglioramento. Le minacce alla sicurezza dei dati sono in costante evoluzione, e le strutture sanitarie devono rimanere un passo avanti per proteggere i dati dei pazienti. Il mantenimento della fiducia dei pazienti In un’epoca in cui le violazioni dei dati sono sempre più frequenti e visibili, la fiducia dei pazienti è un bene prezioso che va tutelato. I pazienti confidano nelle strutture sanitarie per prendersi cura non solo della loro salute fisica, ma anche delle loro informazioni personali e mediche. Quando un’organizzazione sanitaria subisce una violazione dei dati, la fiducia dei pazienti è inevitabilmente compromessa, con ripercussioni potenzialmente gravi e di lungo termine. In effetti, studi hanno mostrato che i pazienti sono molto preoccupati per la sicurezza dei loro dati medici. Secondo un sondaggio del Ponemon Institute, il 69% dei pazienti ha affermato che la protezione dei loro dati sanitari è importante quanto la qualità dell’assistenza sanitaria. Inoltre, quasi la metà dei pazienti ha detto che eviterebbe o esiterebbe a ricorrere a un fornitore di assistenza sanitaria se sapesse che i suoi dati non sono adeguatamente protetti. Il mantenimento della fiducia dei pazienti non riguarda solo l’evitare violazioni dei dati. Si tratta anche di comunicare apertamente e onestamente con i pazienti sulle misure di sicurezza dei dati che sono in atto e su come vengono gestiti i loro dati. La trasparenza è fondamentale: i pazienti hanno il diritto di sapere come vengono protetti i loro dati e quali sono i loro diritti in caso di violazione. Inoltre, è importante rispondere in modo tempestivo e adeguato in caso di violazione dei dati. Ciò include la notifica tempestiva ai pazienti, l’offerta di servizi di monitoraggio del credito e l’implementazione di misure correttive per prevenire violazioni future. Un’adeguata risposta a una violazione dei dati può contribuire a ristabilire la fiducia dei pazienti e a dimostrare che l’organizzazione prende sul serio la protezione dei loro dati. In conclusione, la fiducia dei pazienti è una componente cruciale dell’assistenza sanitaria. Proteggere i dati dei

LECS – Ambasciata Italiana in UK

03/05/2023 – Londra LECS si è presentato alle più alte cariche dell’ Ambasciata Italiana, insieme ad importanti Corporate e multinazionali di settori industriali produttivi/energetici e tecnologici. Il tutto all’interno dell’evento d’introduzione dello SMAU UK. #staysafe / Alessio

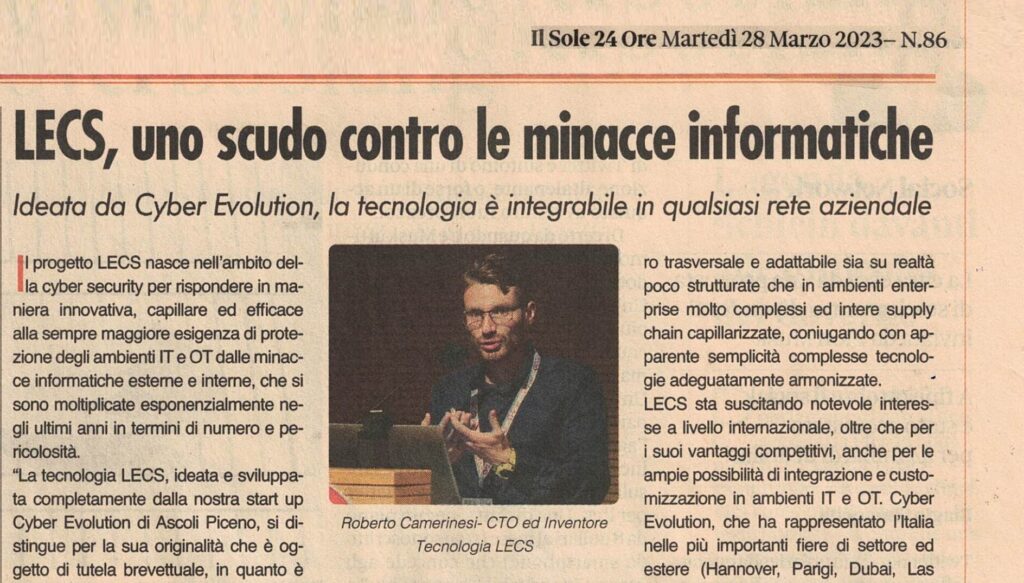

Realtà Eccellenti – IlSole24Ore – LECS

📰 Su 𝗜𝗹𝗦𝗼𝗹𝗲𝟮𝟰𝗢𝗿𝗲 di oggi, come “Realtà Eccellenti” 👉E’ un onore essere nello Speciale: Obiettivo Sicurezza Tecnologie, Intelligence e CyberSecurity con la nostra innovativa soluzione di Cyber Difesa #LECS . 😃Siamo entusiasti dell’attenzione che sta ricevendo la nostra tecnologia e continueremo a lavorare sodo per sviluppare e migliorare #LECS, per portare ai clienti innovazione e soluzioni all’ avanguardia. “𝑪𝒓𝒆𝒅𝒊𝒂𝒎𝒐 𝒄𝒉𝒆 𝒍𝒆 𝒕𝒆𝒄𝒏𝒐𝒍𝒐𝒈𝒊𝒆 𝒑𝒊𝒖’ 𝒄𝒐𝒎𝒑𝒍𝒆𝒔𝒔𝒆 𝒆 𝒍𝒆 𝒊𝒏𝒏𝒐𝒗𝒂𝒛𝒊𝒐𝒏𝒊 𝒔𝒊𝒂𝒏𝒐 𝒖𝒕𝒊𝒍𝒊 𝒒𝒖𝒂𝒏𝒅𝒐 𝒂𝒄𝒄𝒆𝒔𝒔𝒊𝒃𝒊𝒍𝒊 𝒂 𝒕𝒖𝒕𝒕𝒊.” #cybersecurity #cyber #tecnologia #intelligence #innovation #LECS #ilsole24ore #innovazione L’articolo di oggi 28/03/2023: astronave01lecs.io

PoC di successo

Tra i #PoC ed Use-Case di successo, non possiamo che menzionare quello portato avanti a 4 mani tra la Cyber Evolution e la Comer Industries nel programma Forward Factory. 🤝 Lavorare insieme a Comer Industries sul #PoC ha permesso non solo interessanti sviluppi tecnici e validazioni, ma anche scambi di know-how e preziosi feedback da persone molto preparate e disponibili. 🛡️ Focus? Innovazione nella 𝗰𝘆𝗯𝗲𝗿 𝘀𝗲𝗰𝘂𝗿𝗶𝘁𝘆, in ambienti Industriali ed Ibridi Ringraziamo Comer Industries & Forward Factory per il join! Alessio

LECS sul palco CDP a Milano!

🚀 Un onore essere invitati all’evento 𝗢𝗡𝗘 di CDP Venture Capital, 𝗿𝗮𝗰𝗰𝗼𝗻𝘁𝗮𝗻𝗱𝗼 la nostra esperienza ed in nostri successi nel programma Forward Factory! #ventureCapital #investor #cdp #security #Milan #accellerator #startup #success #lecs #cybersecurity #innovation Alessio